Attention, ce jeudi 11 juillet, le club ouvrira ses portes à 18h00 au lieu de 17h30…

Archives de la catégorie: Activités Jeudi

JEUDI 27 JUIN – ACHAT PC CHOIX DES ELEMENTS

Quels sont les besoins ? Comment décrypter les caractéristiques et les sigles ? Ce jeudi, pour le dernier sujet avant la rentrée de septembre, nous avons passé en revue les principaux éléments qui constituent le cœur d’un PC (fixe ou portable). Le processeur, la mémoire vive, le disque dur (classique ou SSD), la carte vidéo, les ports USB et le reste de la connectique. Des notions de prix ont été vues également.

Quels sont les besoins ? Comment décrypter les caractéristiques et les sigles ? Ce jeudi, pour le dernier sujet avant la rentrée de septembre, nous avons passé en revue les principaux éléments qui constituent le cœur d’un PC (fixe ou portable). Le processeur, la mémoire vive, le disque dur (classique ou SSD), la carte vidéo, les ports USB et le reste de la connectique. Des notions de prix ont été vues également.

JEUDI 30 MAI – SECURITE : ACTU et RAPPELS

Les domaines suivant ont été abordés : Système Windows (Windows Update, vérifications), Réseau (BOX, ROuteur, Firewall, WiFi clé et restriction adresse MAC), Données (Copie de secours via outil style SyncBack), Accès (Compte admin et utilisateur, mot de passe), le phishing (EDF, CAF, Cofidis, Free…), les pièces jointes, les sites Webs avec liens dangereux (Risques de Rogues), les fraudes à la CB ( < à 3% des transactions en France en 2012).

JEUDI 2 MAI – Ajouter un compte mail sur Outlook

Vous avez un ou plusieurs comptes mail mais vous voulez utiliser un VRAI logiciel de messagerie comme Outlook. Comment paramétrer ce logiciel pour qu’il gère votre messagerie. Nous avons présenté les gestes à faire avec un compte Free et un compte Gmail.

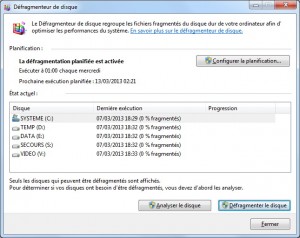

JEUDI 7 MARS – Analyse disque et Défragmentation

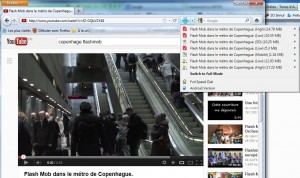

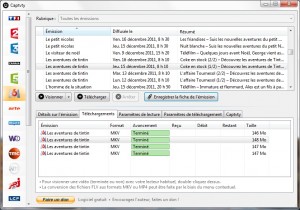

JEUDI 28 FEVRIER – Capture YouTube et Replay TV

Comment capturer (récupérer) une vidéo sur Youtube pour l’avoir à disposition sur son PC, et comment récupérer les replays TV pour lecture ultérieure. Plusieurs outils ont été présentés (PlugIn Firefox : Flash Video Downloader, Free Video Downloader, Captvty), avec l’aide le Robert pour la récupération MP3 de YouTube.

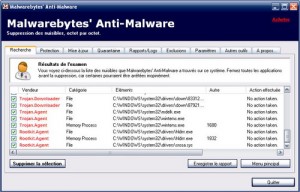

JEUDI 14 FEVRIER – ROGUES et ROOTKITS

Un rogue est un faux logiciel de sécurité, comme un antivirus ou un anti-spyware. Un Rootkit est un programme malveillant qui dissimule la présence de programmes néfastes aux yeux de l’utilisateur du système et des logiciels de sécurité (antivirus, firewall). Certains Rootkits installent des backdoors. Contrairement aux virus ou bien aux vers, les rootkits ne sont pas capables de se dupliquer. Comment les éliminer.

Un rogue est un faux logiciel de sécurité, comme un antivirus ou un anti-spyware. Un Rootkit est un programme malveillant qui dissimule la présence de programmes néfastes aux yeux de l’utilisateur du système et des logiciels de sécurité (antivirus, firewall). Certains Rootkits installent des backdoors. Contrairement aux virus ou bien aux vers, les rootkits ne sont pas capables de se dupliquer. Comment les éliminer.

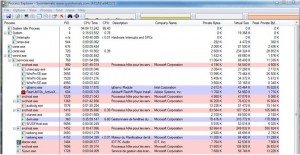

Jeudi 31 janvier – Process Explorer

Process explorer permet d’afficher l’ensemble des processus Windows en cours d’exécution sous la forme d’une arborescence. Il est possible de tuer un processus, de le mettre au premier plan, de le réduire à l’état d’icône, ou bien encore de changer sa priorité dans l’attribution des ressources. Il est même possible de lancer une recherche Google sur le nom du processus pour en savoir plus. Cette dernière possibilité pourra se révéler pratique pour identifier un processus suspect (virus, trojan ou spyware).

Process explorer permet d’afficher l’ensemble des processus Windows en cours d’exécution sous la forme d’une arborescence. Il est possible de tuer un processus, de le mettre au premier plan, de le réduire à l’état d’icône, ou bien encore de changer sa priorité dans l’attribution des ressources. Il est même possible de lancer une recherche Google sur le nom du processus pour en savoir plus. Cette dernière possibilité pourra se révéler pratique pour identifier un processus suspect (virus, trojan ou spyware).

Un graphique qui détaille l’occupation processeur est tracé en temps réel.